Buffer Overflow Attack Pada Program Linux Belajar Exploit Eps.2 YouTube

Hacker101 is a free class for web security. Whether you're a programmer with an interest in bug bounties or a seasoned security professional, Hacker101 has something to teach you. Learn to hack with our free video lessons, guides, and resources, plus join the Discord community and chat with thousands of other learners.

Exploit Cara Belajar Magento Buat Pemula

2. Menulis Exploit. Setelah kamu menemukan kecacatan dalam program (bug/vulnerability) maka kamu perlu menulis exploit untuk melakukan exploitasi sistem yang telah kamu observasi sebelumnya. untuk bisa membuat exploit kamu harus belajar bahasa pemrogramman lain seperti Python dan Ruby. 3. Reverse Engineering

Cara Membuat Backdoor Exploit Android dengan TheFatRat di Kali Linux 2.0 GNU/Linux

Evilzone Forum. Memang situs untuk belajar nge-hack itu banyak, namun yang namanya gratis itu susah didapat. Bagi Kamu yang ingin belajar hacking secara gratis, ada satu situs yang bernama Evilzone Forum.Sesuai dengan namanya, situs ini adalah tempat atau forum dimana Kamu bisa berdiskusi dan berinteraksi mengenai hacking dan cracking.Dan yang perlu Kamu ingat adalah, Kamu wajib menjadi member.

Creación de Exploits 11 Tutoriales Tutoriales Hacking

Berikut ini beberapa situs untuk belajar menjadi hacker secara gratis, seperti yang dilansir dari berbagai sumber. 1. Evilzone Forum. Situs penyedia pembelajaran ilmu hacking yang pertama yaitu Evilzone Forum. Untuk dapat mempelajari hacking secara gratis, Anda dapat memilih Evilzone Forum sebagai tempat belajar.

Exploit Cara Belajar Magento Buat Pemula

Belajar Perintah Dasar Linux | Kelas Web Hacking for BeginnerDaftar sekarang di kelas ini https://www.cyberacademy.id/belajar-online/web-penetration-testing#.

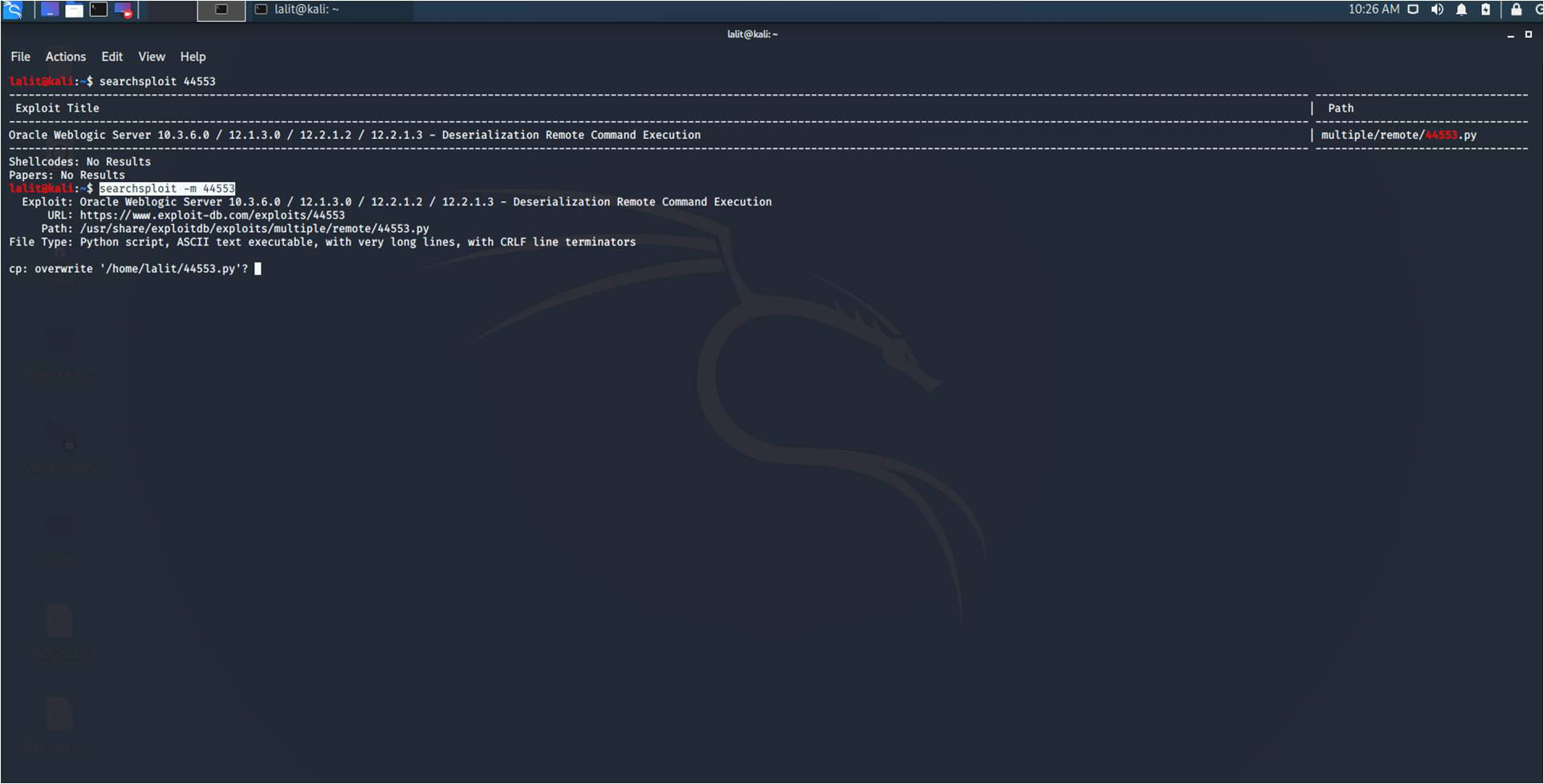

Encontrar Exploit fuera de línea usando Searchsploit en Kali Linux Barcelona Geeks

// Membership //Want to learn all about cyber-security and become an ethical hacker? Join this channel now to gain access into exclusive ethical hacking vide.

Belajar EXPLOIT DVWA AND UPLOAD BACKDOOR HIDDEN BACDOR

Passive Exploits — Passive exploits will wait until the target system connects to the exploit. This approach is often used by hackers on the internet asking you to download files or software. Once you do, you connect yourself to a passive exploit running on the hacker's computer. Payloads. A payload is a piece of code that runs through the.

Exploit Development for Beginners YouTube

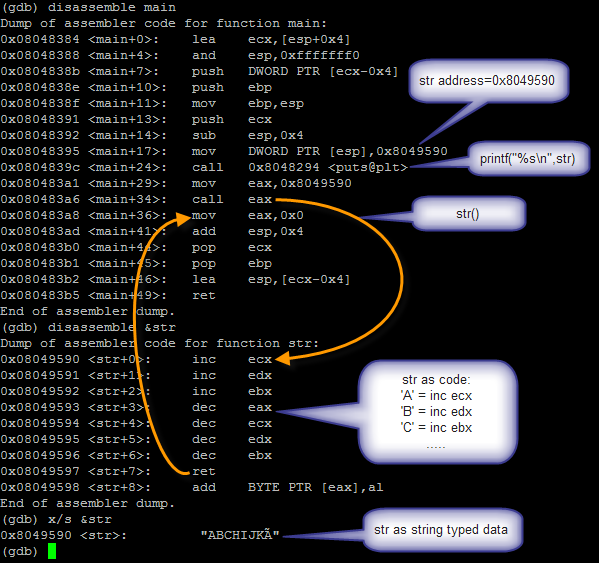

Seringkali shellcode terlihat dalam source code exploit berbentuk untaian kode-kode hexa. Sebenarnya apa itu shellcode dan apa makna di balik kode-kode hexa itu? Dalam artikel ini saya akan menjelaskan tentang shellcode dan kita juga akan praktek belajar membuat shellcode sendiri. Shellcode, Exploit dan Vulnerability Shellcode, exploit dan vulnerability adalah 3 saudara kandung. Semua berawal.

ExploitDevelopment/README.md at master · wtsxDev/ExploitDevelopment · GitHub

Ethical hacking. Belajar ethical hacking dengan berbagai teknik secara luas dan mendalam seperti exploit development, shellcode development sampai ngoding untuk ROP (Return Oriented Programming), termasuk teknik-teknik rahasia yang hanya ada di X-code Training, selain itu juga materinya terupdate seperti eksploitasi dari memanfaatkan celah CVE-2023.

Belajar EXPLOIT DVWA AND UPLOAD BACKDOOR HIDDEN BACDOR

Untuk memulai ketika ingin menjadi hacker harus mulai belajar di beberapa ilmu pengetahuan untuk menjadi dasar keahlian dalam dunia siber. Networking; Programing; Database; Operating System; Secara umum bidang tersebut yang harus dipelajari untuk jadi hacker profesional, setiap bidang tersebut juga banyak penjabaran keahlian untuk kamu mulai.

Belajar EXPLOIT DVWA AND UPLOAD BACKDOOR HIDDEN BACDOR

2. Ethical Hacking — SQL Injection Attack [FREE]. SQL injection is probably the most commonly used technique to exploit the website's databases and it uses malicious statements and inserts.

Exploit Toko online CMS Lokomedia Tempat Belajar Deface

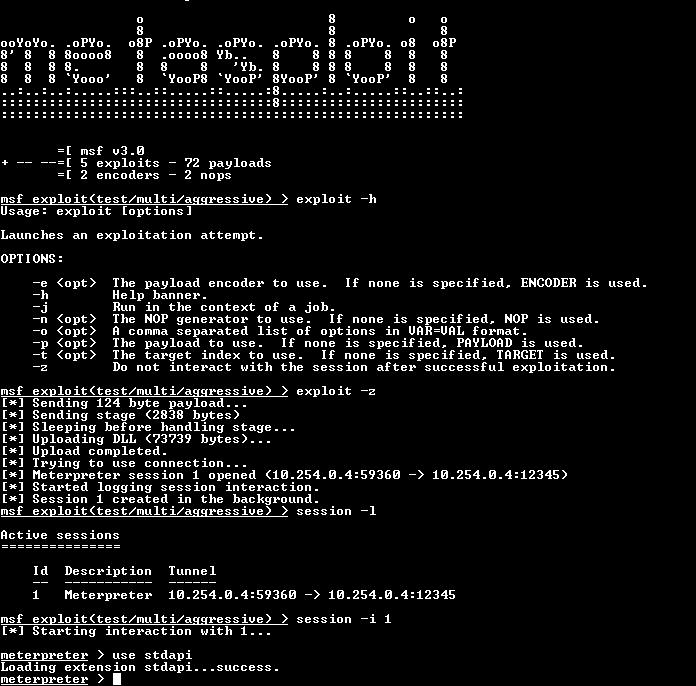

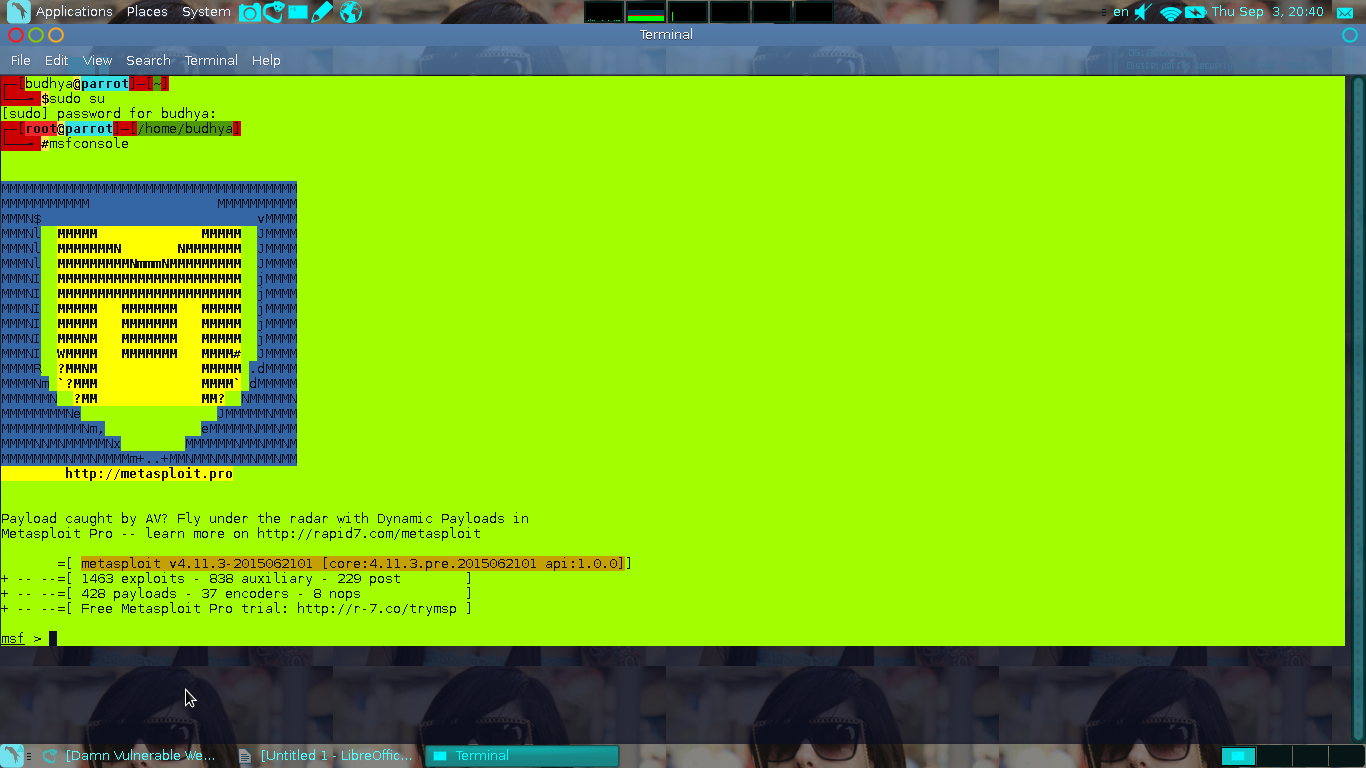

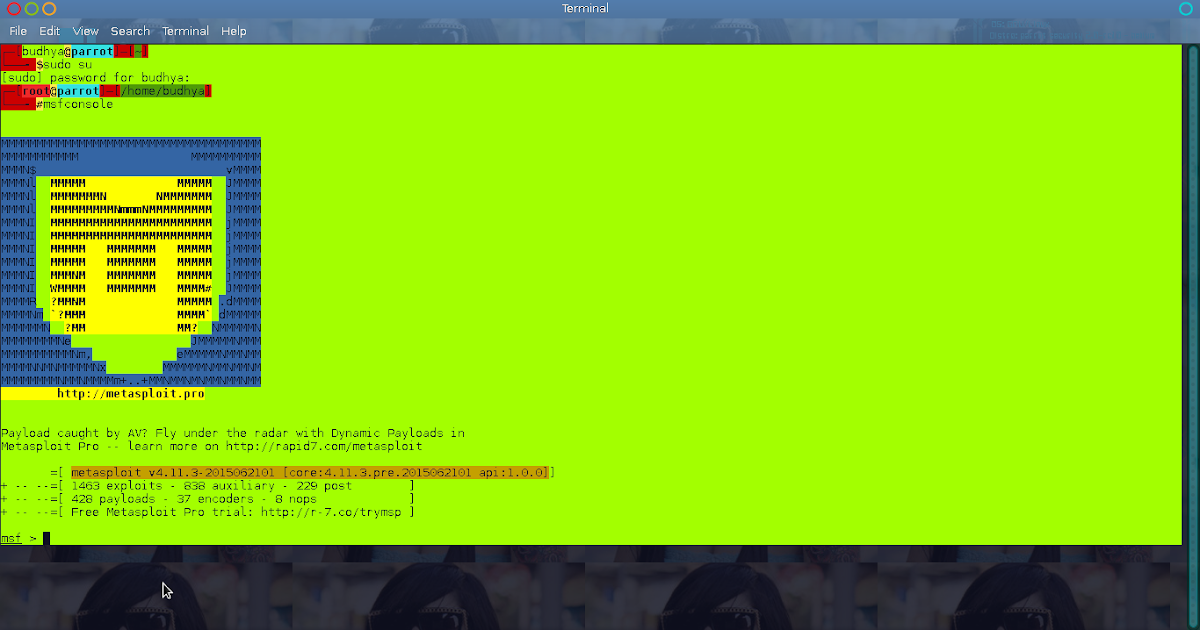

This is the step where Metasploit gives you a useful database to work with. 3. Exploitation. After the identified vulnerabilities have been analyzed, this is the step to take advantage of the vulnerabilities. In this step, specific programs/exploits are used to attack the machine with the vulnerabilities.

Belajar Membuat Shellcode (I) Local Exploit Shellcode Ilmu Hacking

Lua is a powerful and intuitive general-purpose programming language used for building games (such as Roblox, World of Warcraft, and Angry Birds), web apps (such as Venmo and Adobe), and developer tools. This course for beginners will teach you the basics of programming with the Lua language while giving you interactive practice building.

How to download and use a exploit (pc) YouTube

Berarti lengkap juga ini sob untuk cara dan tutorialny,tiap hari belajar gini apa gak makin mahir ini 🙂. MyBB 1.8.x SQL Injection Auto Exploit RCE pada Redis via Master-Slave Replication Cara Deface Website dengan Teknik Local File Inclusion CVE-2019-13360 - CentOS Control Web Panel Authentication Bypass.

Exploit Development « Null Byte WonderHowTo

This framework bundle is a must-have for anyone who is a security analyst or pen-tester. It's an essential tool for discovering hidden vulnerabilities using a variety of tools and utilities. Metasploit allows you to enter the mind of a hacker and use the same methods for probing and infiltrating networks and servers.

Master The Art Of Finding Exploits A Comprehensive Guide

Searching for Modules. You can use Metasploit's versatile built-in search function to search for modules. As a basic example, let's say we want to search for the module that will help us exploit EternalBlue (also known as security bulletin MS17-010), which exploits a vulnerability in Microsoft's Server Message Block (SMB) Protocol.. You simply type in search eternalblue, and Metasploit.